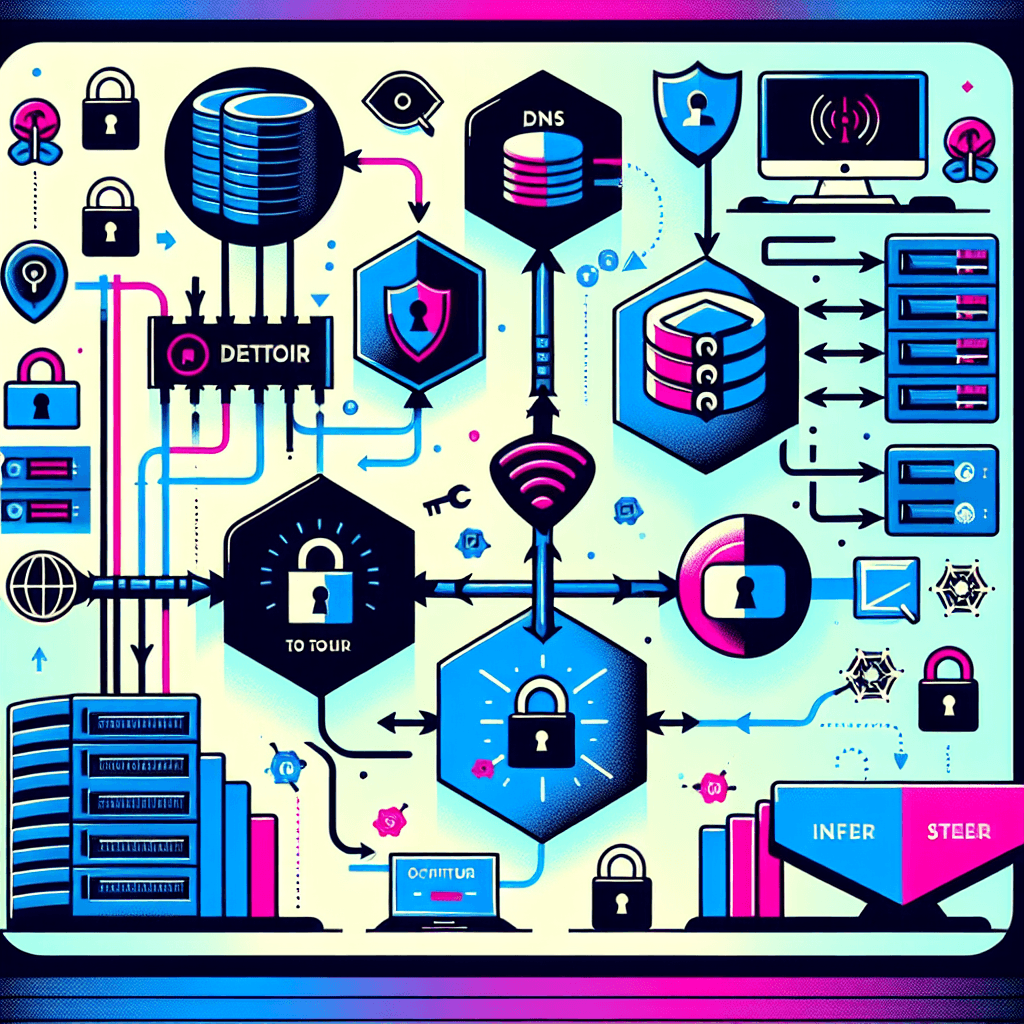

Detour Dog utiliza DNS para orquestar la distribución del info-stealer Strela Stealer

Resumen de la investigación

La firma de inteligencia sobre DNS Infoblox ha identificado a un actor de amenaza apodado «Detour Dog» como responsable de campañas que distribuyen un info‑stealer conocido como Strela Stealer. Según el informe, Detour Dog mantiene el control de dominios que alojan la primera etapa del malware: un backdoor denominado StarFish. Infoblox afirma haber seguido la actividad del actor desde agosto de 2023.

Infoblox ha rastreado a Detour Dog desde agosto de 2023 y atribuye al grupo el control de dominios usados para servir el primer estadio (StarFish) que conduce al despliegue de Strela Stealer.

Contexto y antecedentes

Los «stealers» o ladrones de información son una categoría de malware diseñada para recolectar credenciales, cookies, portapapeles, datos de formularios y otros artefactos de interés en sistemas comprometidos. Strela Stealer se enmarca en esa familia: su objetivo principal es la exfiltración de información valiosa para el atacante, ya sea para venta en mercados clandestinos o para uso en posteriores fraudes y movimientos laterales.

El uso de DNS como canal de mando y control (C2) y para la entrega inicial de malware no es nuevo, pero sigue siendo eficaz por varias razones: la mayoría de las redes permiten consultas DNS salientes, el protocolo es necesario para la operativa normal y las consultas pueden ser encubiertas en registros y subdominios que pasan desapercibidos si no se monitorizan correctamente. Casos previos ampliamente documentados —por ejemplo, campañas bautizadas como DNSpionage o DNSMessenger— ya demostraron cómo los atacantes explotan registros DNS (incluidos TXT) y respuestas encadenadas para descargar instrucciones o payloads.

Análisis técnico y comentarios para profesionales

Para equipos de seguridad y operadores de red es importante desglosar la cadena de ataque indicada por Infoblox en dos componentes principales:

- Primera etapa: StarFish — descrita como un backdoor que actúa como cargador/puerta de entrada. StarFish es el primer binario o componente que el objetivo recibe y que establece persistencia y conectividad con la infraestructura controlada por Detour Dog.

- Segunda etapa: Strela Stealer — el info‑stealer que se entrega una vez que StarFish ha asegurado la ejecución y el canal de comunicación del host comprometido.

Los indicadores técnicos comunes en campañas que emplean DNS incluyen:

- Dominio de corta antigüedad o rotación frecuente (fast‑flux o dominios efímeros).

- Patrones de subdominios generados automáticamente (DGA) o consultas DNS con longitudes atípicas.

- Consultas a registros TXT o respuestas con cargas codificadas que actúan como transporte de datos.

- Consultas DNS salientes con frecuencias y volúmenes inusuales en hosts que no deberían generar ese tráfico.

Recomendaciones técnicas inmediatas para detección y mitigación:

- Habilitar y conservar registros DNS resolver a nivel de red (full query logging) para permitir búsquedas retrospectivas y análisis forense.

- Correlacionar logs DNS con EDR/telemetría de endpoints (procesos que hacen solicitudes, binarios recién ejecutados, conexiones salientes tras resolución DNS).

- Implementar análisis de tráfico DNS en busca de patrones atípicos: consultas a subdominios largos, uso de registros TXT, picos de NXDOMAIN o respuestas extremadamente cortas/encapsuladas.

- Aplicar restricciones de egress: limitar servidores DNS autorizados, aplicar inspección y filtrado de tráfico saliente y bloquear resolvers no gestionados.

- Usar listas de bloqueo y compartir indicadores (IOCs) con proveedores de DNS y equipos ISAC/sectoriales para sinkhole o neutralizar dominios maliciosos.

Casos comparables y tendencias relevantes

El fenómeno de los info‑stealers y del abuso del DNS muestra dos tendencias claras y bien documentadas:

- Commoditización del malware: familias como RedLine o Raccoon (entre otras) han demostrado que los stealers pueden adquirirse o alquilarse en mercados clandestinos, lo que reduce la barrera de entrada para actores menores y acelera la proliferación.

- Uso persistente del canal DNS para C2 y exfiltración: incidentes pasados, como los relacionados con DNSpionage y DNSMessenger, ilustran cómo el protocolo DNS se usa tanto para camuflar comunicaciones de mando como para transportar pequeñas cantidades de datos fuera de la red víctima.

Estas tendencias generan un entorno en el que un actor relativamente desconocido puede operar con eficacia durante largos periodos si sus dominios y técnicas no son detectados o compartidos con la comunidad defensora.

Riesgos, implicaciones y recomendaciones operativas

Riesgos e implicaciones:

- Exposición de credenciales y acceso a cuentas críticas: la infección con un info‑stealer puede provocar compromisos en correo electrónico, servicios en la nube y plataformas financieras.

- Movimientos laterales y escalada: la información robada puede usarse para pivotar a sistemas de mayor valor dentro de la red corporativa.

- Reputación y cumplimiento: filtraciones pueden implicar pérdida de confianza de clientes y obligaciones regulatorias dependiendo de la jurisdicción y del tipo de datos comprometidos.

Acciones recomendadas y prácticas defensivas:

- Fortalecer autenticación: implementar y exigir MFA para accesos a correo, SSO y servicios críticos; revisar políticas de autenticación y revisiones periódicas de acceso.

- Gestión de credenciales: forzar restablecimientos masivos en caso de sospecha, rotación de secretos almacenados, y uso de vaults para credenciales de servicio.

- Segmentación de red y principio de menor privilegio: reducir el blast radius y limitar accesos a sistemas administrativos.

- Hardening de endpoints: aplicar políticas de ejecución restringida, control de scripts y bloqueo de cargas ejecutables desde ubicaciones temporales o no confiables.

- Colaboración y compartición de inteligencia: notificar a proveedores DNS, registradores y comunidades sectoriales para acelerar el bloqueo o sinkholing de infraestructura maliciosa.

- Plan de respuesta: preparar playbooks específicos para info‑stealers y acceso por DNS, que incluyan análisis forense de DNS y acciones de contención en red y endpoint.

Conclusion

La investigación de Infoblox que asocia a Detour Dog con la entrega de Strela Stealer mediante un primer estadio llamado StarFish es otro recordatorio de la eficacia continuada del canal DNS en operaciones de malware. Para los equipos de seguridad, la defensa requiere una mezcla de telemetría DNS persistente, correlación con EDR, políticas de egress más estrictas y una estrategia de mitigación que incluya autenticación robusta y respuesta rápida. Compartir indicadores y colaborar con proveedores de infraestructura DNS y la comunidad de seguridad sigue siendo una palanca clave para desactivar estas cadenas de ataque antes de que escalen.

Source: thehackernews.com