Introducción

En Quantum Secure Labs (QSL) realizamos de forma continua estudios de amenazas emergentes en 5G para traducir hallazgos académicos en riesgos y controles prácticos para empresas. En este informe analizamos en profundidad la investigación SNI5GECT, un marco que demuestra la inyección selectiva de mensajes durante la fase pre-autenticación de 5G sin necesidad de desplegar una estación base falsa. Este enfoque —basado en olfateo pasivo, seguimiento del estado del protocolo e inyección por “overshadowing” en el instante exacto— desafía el supuesto de que los ataques en 5G requieren siempre una rogue gNB y abre un vector más sigiloso y viable en entornos reales.

Nuestro objetivo es evaluar la factibilidad técnica del enfoque, caracterizar las condiciones que lo hacen posible y cuantificar su impacto operativo sobre dispositivos y redes comerciales. Para ello revisamos el pipeline propuesto (sincronización con la celda, decodificación de SSB/SIB, búsqueda de DCI, parsing de PDSCH/PUSCH y módulo de inyección DL), así como los experimentos y métricas reportadas por los autores. A partir de ese material, mapeamos los efectos observados —downgrade a 4G, bypass de pasos de autenticación, crash de módem y fingerprinting de terminales— al contexto empresarial: continuidad de negocio, exposición de identidad, trazabilidad del usuario y superficie para IMSI-catching en escenarios de degradación.

Objetivos de la investigación QSL

Comprender el vector: cómo un tercero pasivo puede alinear temporización, decodificar DCI y adjuntar payloads a PDCCH/PDSCH para que el UE los acepte como legítimos.

Identificar condiciones de éxito: ventanas de tiempo/retardo, distancia práctica entre atacante y dispositivos, calidad de señal y sensibilidad al Timing Advance.

Traducir el impacto a riesgos: qué supone para organizaciones con flotas móviles (operaciones, privacidad, fraude, respuesta ante incidentes).

Derivar medidas defensivas: oportunidades de detección (anomalías de scheduling, duplicación/jamming, patrones de RRC/NAS) y controles de endurecimiento de red y terminal.

Alcance y principios

Este informe no proporciona guías de explotación; su propósito es defensivo. Nos centramos en interpretar los resultados, validar su plausibilidad técnica y proponer controles realistas para operadores y empresas usuarias de 5G. A lo largo del artículo referenciamos figuras clave (modelo de ataque, arquitectura, banco de pruebas, resultados y trazas) para contextualizar el análisis y facilitar su lectura por equipos de seguridad y arquitectura de red.

La Evolución de las Amenazas en 5G

La quinta generación de redes móviles, conocida como 5G, ha sido aclamada como unatecnología transformadora, prometiendo velocidades sin precedentes, latencia ultrabaja y la capacidad de conectar miles de millones de dispositivos. Su despliegue no solo impulsa la comunicación personal, sino que también es fundamental para el avance de industrias clave como la automotriz, la salud, la manufactura y la infraestructura crítica. Con estas promesas, la seguridad ha sido un pilar fundamental en el diseño de 5G, buscando corregir las deficiencias de generaciones anteriores y ofrecer un entorno más robusto y resiliente contra ciberataques.

Sin embargo, a pesar de los significativos avances en sus especificaciones de seguridad, la implementación y operación en el mundo real de las redes 5G no están exentas de vulnerabilidades. La complejidad inherente de la tecnología, la interacción con infraestructuras heredadas y la constante evolución del panorama de amenazas crean un terreno fértil para la aparición de nuevos vectores de ataque. Es en este contexto donde surge SNI5GECT, un framework innovador que no solo expone brechas críticas en la arquitectura de seguridad actual de 5G, sino que también redefine la forma en que los investigadores pueden identificar y explotar estas debilidades. SNI5GECT no es solo una prueba de concepto; es una herramienta práctica que demuestra cómo la comunicación pre-autenticación en 5G, a menudo pasada por alto, puede ser el talón de Aquiles de una red aparentemente segura, permitiendo ataques sofisticados sin la necesidad de estaciones base maliciosas tradicionales. Este blog de investigación profundizará en el funcionamiento de SNI5GECT, sus capacidades de ataque, las implicaciones de seguridad que conlleva y las lecciones cruciales que la industria debe aprender para salvaguardar el futuro de la conectividad 5G.

SNI5GECT: Un Enfoque Novedoso para la Explotación de 5G

¿Qué es SNI5GECT?

SNI5GECT, acrónimo de «Sniffing 5G Inject» (olfateo e inyección en 5G), es un framework de software de código abierto desarrollado por el Grupo de Investigación de Seguridad de Sistemas Automatizados (ASSET) de la Universidad de Tecnología y Diseño de Singapur [1].

Su propósito fundamental es demostrar y explotar vulnerabilidades en las redes 5G New Radio (NR) mediante la intercepción y manipulación de comunicaciones en tiempo real. A diferencia de las metodologías de ataque tradicionales en 5G, que a menudo requieren el despliegue de estaciones base maliciosas (gNBs falsas) para engañar a los dispositivos de usuario (UE) y que se conecten a ellas, SNI5GECT opera como un tercero pasivo en la comunicación [2]. Esto significa que no necesita emitir señales de difusión que puedan ser fácilmente detectadas por los sistemas de detección de intrusiones, lo que le confiere un alto grado de sigilo y practicidad en escenarios del mundo real [3].

La innovación principal de SNI5GECT radica en su capacidad para olfatear mensajes de

comunicación 5G pre-autenticación en tiempo real e inyectar cargas útiles de ataque dirigidas a los UE en la comunicación de enlace descendente. Esta capacidad es crítica porque, durante la fase de pre-autenticación, los mensajes intercambiados entre la gNB legítima y el UE no están cifrados [2].

Esta ventana de vulnerabilidad permite a SNI5GECT interceptar, decodificar y manipular información sensible antes de que se establezca un contexto de seguridad, abriendo la puerta a una variedad de ataques que antes se consideraban difíciles de ejecutar sin una infraestructura de ataque compleja.

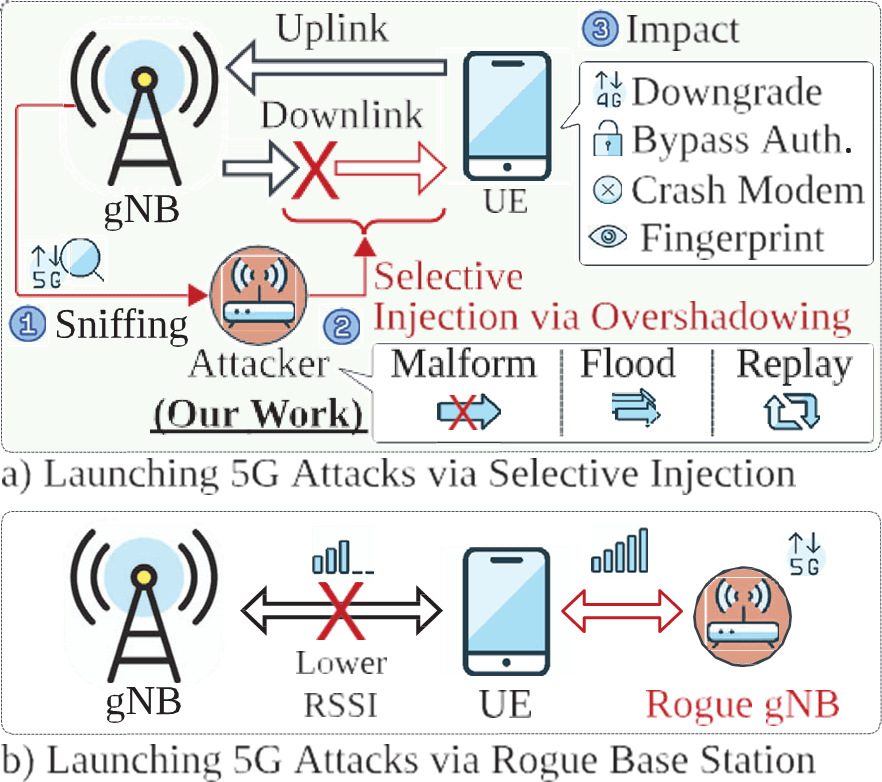

Modelo de ataque de SNI5GECT: inyección selectiva como tercero en la comunicación (izquierda) frente al enfoque clásico con gNB maliciosa (derecha).

SNI5GECT no necesita una estación base falsa: actúa como “hombre en el medio” pasivo, olfatea la fase pre-autenticación, sigue el estado del protocolo y inyecta mensajes en el enlace descendente en el instante exacto para provocar downgrade, bypass de autenticación o bloqueo del módem, entre otros impactos. Esto hace el ataque mucho más práctico y sigiloso que los enfoques tradicionales con rogue gNB.

A - Modelo de Ataque de SNI5GECT

El modelo de ataque de SNI5GECT se centra en la interacción entre tres entidades principales: el Equipo de Usuario (UE) legítimo (por ejemplo, un smartphone), la estación base 5G (gNB) legítima y el atacante. A diferencia de los ataques que requieren que el UE se conecte a una estación base maliciosa, SNI5GECT se posiciona como un interceptor de terceros, operando de forma pasiva entre el UE y la gNB legítima [1]. Esta pasividad es clave para su sigilo, ya que no necesita emitir señales de difusión que podrían alertar a los sistemas de detección de intrusiones.

El punto crucial que explota SNI5GECT es la comunicación pre-autenticación. Durante esta fase inicial del proceso de conexión del UE a la red 5G, los mensajes intercambiados entre el UE y la gNB no están cifrados ni protegidos por integridad [2]. Esto incluye mensajes críticos que contienen información sobre el estado del protocolo y los parámetros de configuración de la conexión. SNI5GECT aprovecha esta ventana de vulnerabilidad para olfatear silenciosamente estos mensajes, decodificar su contenido en tiempo real y rastrear el estado del protocolo del UE. Una vez que el framework comprende el estado actual de la comunicación, puede inyectar cargas útiles de ataque dirigidas en la comunicación de enlace descendente hacia el UE en el momento preciso [1].

Las ventanas de oportunidad para que SNI5GECT inicie un ataque son sorprendentemente comunes en la vida cotidiana. Los investigadores señalan que muchos eventos rutinarios pueden causar que un teléfono pierda la señal y, por lo tanto, inicie un procedimiento de reconexión. Ejemplos de esto incluyen: entrar y salir de un ascensor, pasar por un túnel largo o un estacionamiento subterráneo donde la señal se pierde por completo, o incluso activar y desactivar el modo avión después de un vuelo [2].

Cada una de estas situaciones fuerza al UE a realizar un nuevo procedimiento de registro o reconexión, creando una oportunidad para que un atacante cercano intercepte los mensajes pre-autenticación y lance un ataque. Al no requerir una estación base maliciosa, SNI5GECT puede ser desplegado de manera más práctica y con mayor discreción en entornos reales, lo que lo convierte en una amenaza significativa para la seguridad de las redes 5G [3].

B - Componentes Clave de SNI5GECT

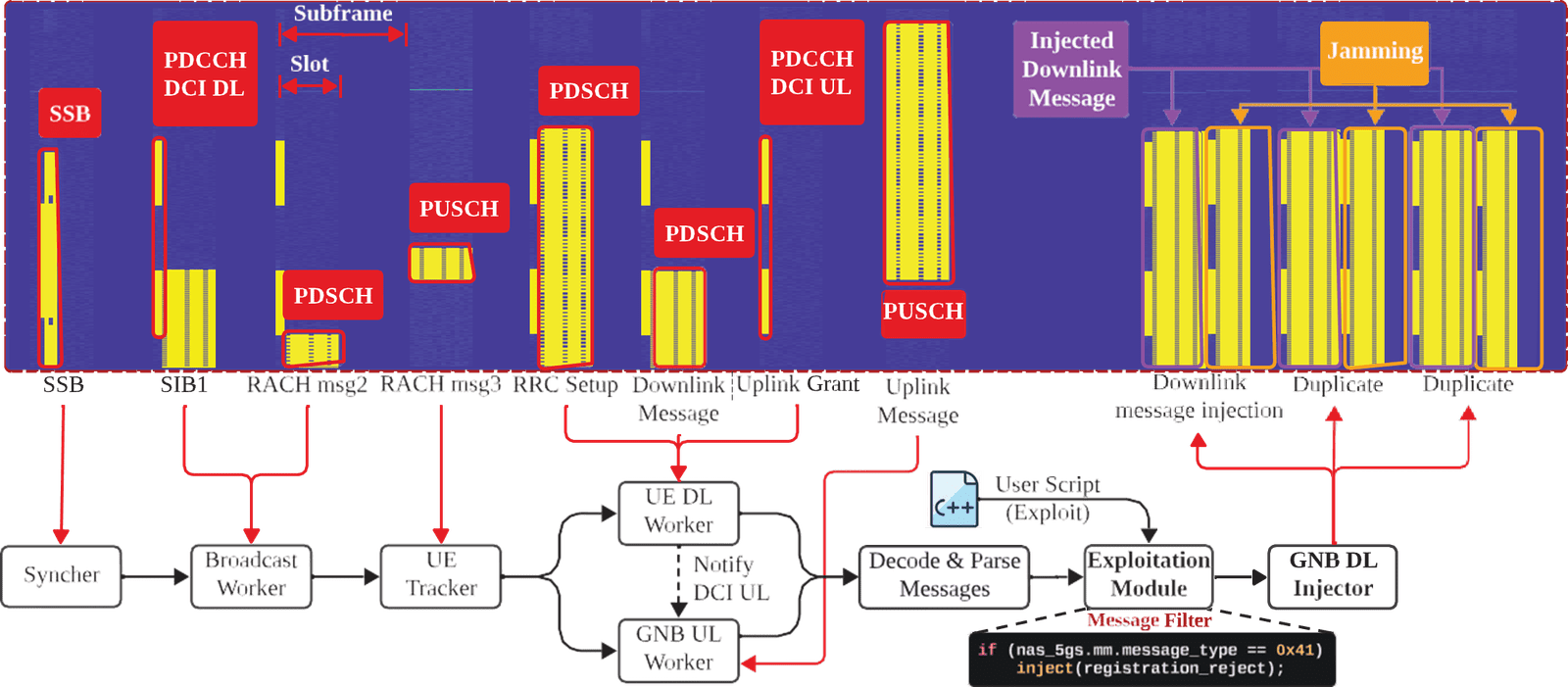

El framework SNI5GECT está compuesto por varios módulos interconectados que trabajan en conjunto para lograr sus capacidades de olfateo e inyección. Estos componentes son esenciales para su funcionamiento y se ilustran en la arquitectura del sistema [1, 3]:

- Syncher: Este componente actúa como el punto de entrada para activar el sniff Su función principal es sincronizarse con la celda 5G objetivo y recuperar la información básica contenida en el Master Information Block (MIB). El Syncher maneja tareas críticas y sensibles al tiempo en la capa física de 5G, como mantener la sincronización en tiempo real y distribuir las subtramas a otros componentes. Esta sincronización precisa es fundamental para asegurar que los mensajes de enlace descendente puedan ser decodificados correctamente [1].

- Broadcast Worker: Una vez que el Syncher ha establecido la sincronización, el Broadcast Worker entra en acción. Su primera tarea es localizar y decodificar el mensaje System Information Block Type 1 (SIB1), utilizando los parámetros obtenidos del MIB. El SIB1 proporciona la configuración de recursos de radio necesaria para detectar los UE que se conectan a la gNB y para decodificar comunicaciones posteriores. Después de decodificar y aplicar la configuración del SIB1, el Broadcast Worker monitorea continuamente los mensajes Random Access Response (RAR) de la gNB. La detección de un mensaje RAR es crucial porque indica que un nuevo UE está intentando conectarse a la red. Una vez detectado un RAR, el Broadcast Worker activa un UE- Tracker y le reenvía la información de concesión de enlace ascendente (uplink grant) para que los componentes subsiguientes de SNI5GECT puedan capturar mensajes como el RRC Setup Request [1].

- UETracker: Este es el componente central que monitorea la comunicación entre la gNB y el UE una vez que ha sido activado por el Broadcast Worker. El UETracker busca en cada slot para detectar y decodificar mensajes entre la gNB y el UE. Basándose en el estado de la comunicación, determina cuándo inyectar un mensaje en el El UETracker se subdivide en tres componentes principales [1]:

- UE DL Worker: Se encarga de procesar y decodificar las señales de enlace descendente que van de la gNB al UE. Traduce la señal del dominio del tiempo a símbolos OFDM de componentes de frecuencia. Dado que el atacante actúa como

un tercero, toda la información de programación se obtiene mediante el olfateo pasivo en el aire. Este componente es esencial para decodificar mensajes de datos de usuario y aplicar configuraciones específicas del UE [1].

- GNB UL Worker: Decodifica los mensajes de enlace ascendente enviados desde el UE a la gNB. El procesamiento de la señal de enlace ascendente es más complejo debido a las diferentes formas de onda y la desalineación temporal entre las señales de enlace ascendente y descendente. SNI5GECT aplica correcciones de Timing Advance Command (TAC) para decodificar con éxito las señales de enlace ascendente, lo que permite el análisis de paquetes y la identificación del estado del protocolo para la posible generación e inyección de cargas útiles de ataque [1].

- GNB DL Injector: Es responsable de codificar e inyectar mensajes que parecen originarse de una gNB legítima hacia el UE rastreado. A diferencia de la capacidad de olfateo pasivo, el GNB DL Injector no requiere información de programación de la gNB. En su lugar, genera su propia información de programación y la inyecta en el Downlink Control Information (DCI) DL, que se codifica en el Physical Downlink Control Channel (PDCCH). Concomitantemente, el mensaje que se va a inyectar en el UE se codifica en el Physical Downlink Shared Channel (PDSCH) utilizando la información de programación de dominio de tiempo y frecuencia del DCI DL [1]. La inyección de mensajes es un proceso complicado debido a los retrasos inherentes y la necesidad de alinear el tiempo de inyección con el tiempo del UE, lo que SNI5GECT aborda mediante un método de búsqueda iterativo y fuera de línea para encontrar el valor de calibración de retardo adecuado [1].

Pipeline de SNI5GECT: desde SSB/SIB1 y RACH hasta PDCCH/PDSCH/PUSCH. A la derecha, inyección de downlink y duplicación/jamming. Abajo, módulos: Syncher → Broadcast Worker → UE-Tracker (UE DL / gNB UL) → Decode & Parse → Exploitation → gNB DL Injector.

El Syncher alinea temporización y reparte subtramas. Broadcast Worker decodifica MIB/SIB1 y detecta nuevos UEs vía RACH. UE-Tracker coordina dos hilos: UE DL Worker (downlink) y gNB UL Worker (uplink con Timing Advance). Tras parsear y filtrar mensajes, el Exploitation Module decide el ataque y el gNB DL Injector codifica DCI y adjunta el payload al PDCCH/PDSCH para inyectarlo en el momento exacto.

Capacidades y Tipos de Ataques Demostrados por SNI5GECT

Olfateo (Sniffing) y Precisión

Una de las capacidades fundamentales de SNI5GECT es su habilidad para realizar el olfateo (sniffing) de mensajes en las redes 5G. Esta función permite al framework interceptar y decodificar el tráfico de enlace ascendente (UL) y enlace descendente (DL) en tiempo real, antes de que se establezca cualquier tipo de cifrado. La precisión de esta capacidad es crucial para el éxito de los ataques posteriores, ya que la información obtenida durante el olfateo es utilizada para rastrear el estado del protocolo y decidir el momento óptimo para la inyección de cargas útiles maliciosas.

Los investigadores de SNI5GECT llevaron a cabo una evaluación exhaustiva de la precisión del olfateo utilizando una variedad de dispositivos UE habilitados para 5G y estaciones base (gNBs) tanto de código abierto (srsRAN) como comerciales (Effnet). Los resultados de esta evaluación son notables: SNI5GECT logró una precisión superior al 80% en el olfateo de mensajes tanto de enlace ascendente como de enlace descendente [1]. Esta alta tasa de precisión subraya la efectividad del framework para capturar y decodificar el tráfico 5G en entornos reales, incluso a distancias considerables entre el atacante y el dispositivo objetivo. La capacidad de olfatear con tal exactitud es un pilar para la ejecución de ataques más complejos, ya que permite al atacante obtener la inteligencia necesaria sobre el comportamiento del UE y la red para manipular la comunicación de manera efectiva.

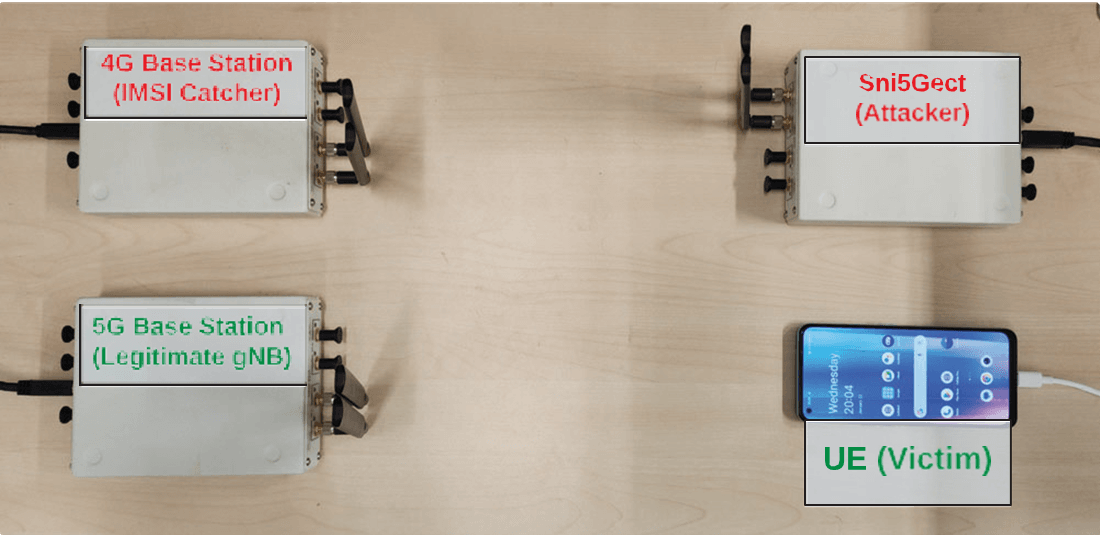

Montaje físico: gNB 5G legítima, eNB 4G (IMSI-catcher), SNI5GECT (atacante) y UE (víctima).

Las pruebas se realizaron con dispositivos 5G comerciales y tres SDR (USRPs) para: gNB 5G, atacante y eNB 4G (para mostrar downgrade e IMSI-catching). Se evalúan distancias de 0–20 m, reproduciendo escenarios realistas de olfateo, sincronización y inyección selectiva.

Inyección de Mensajes y Tasa de Éxito

Más allá del olfateo pasivo, la capacidad distintiva de SNI5GECT reside en su habilidad para inyectar mensajes de enlace descendente en la comunicación 5G en estados de protocolo arbitrarios. Esta inyección activa permite al atacante manipular el comportamiento del UE de formas específicas, desencadenando vulnerabilidades o forzando al dispositivo a realizar acciones no deseadas. La inyección de mensajes se realiza en el momento preciso, aprovechando la información de estado obtenida a través del olfateo, lo que permite que el UE acepte el mensaje inyectado como si proviniera de la gNB legítima [1].

La evaluación de la tasa de éxito de la inyección de mensajes de SNI5GECT reveló resultados significativos. El framework logró una tasa de éxito del 70% al 90% en la inyección de mensajes a una distancia de hasta 20 metros entre el UE y el dispositivo que ejecuta SNI5GECT [1]. Esta robustez a la distancia es un factor crítico que demuestra la practicidad del ataque en escenarios del mundo real, donde el atacante no siempre puede estar en proximidad inmediata al objetivo. Los investigadores también exploraron cómo la duplicación de mensajes inyectados puede influir en la tasa de éxito, observando que aumentar el número de veces que se inyecta el mismo mensaje puede incrementar

significativamente las posibilidades de que el mensaje sea recibido por el UE, especialmente en estados donde hay una mayor probabilidad de colisiones o fallos en el aire [1].

Es importante destacar que la inyección de mensajes en 5G es un proceso complejo debido a los retrasos inherentes en la transmisión y recepción de señales, así como a la necesidad de alinear el tiempo de inyección con la sincronización del UE. SNI5GECT aborda este desafío mediante un método de búsqueda iterativo y fuera de línea para encontrar el valor de calibración de retardo adecuado, lo que le permite realizar inyecciones exitosas incluso en condiciones desafiantes [1]. Esta capacidad de inyección precisa y efectiva es la base para la ejecución de los diversos tipos de ataques que SNI5GECT puede llevar a cabo.

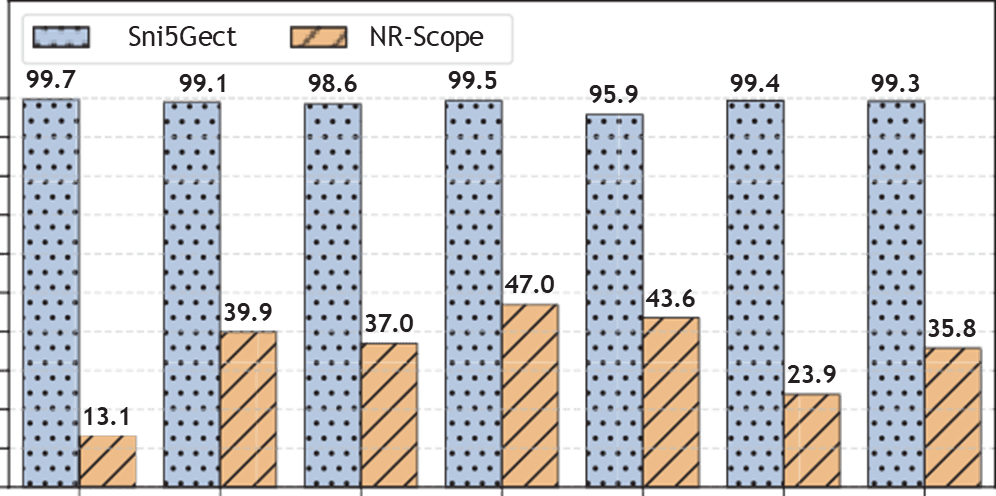

Éxito en la búsqueda de DCI: SNI5GECT ≈99% de acierto de forma consistente; NR-Scope queda en el rango ~18–47% según ronda.

Capturar DCI con alta fiabilidad es crítico para sincronizar la inyección. Los resultados muestran que SNI5GECT mantiene una tasa cercana al 99% de forma repetida, superando claramente a NR-Scope. Esto estabiliza el pipeline (decodificación PDSCH/PUSCH) y aumenta la probabilidad de que el UE acepte los paquetes inyectados.

Ataques Específicos Demostrados

SNI5GECT ha sido utilizado para demostrar una variedad de ataques contra redes 5G, clasificándolos en tres categorías principales según su complejidad y la interacción requerida con el UE:

1. Ataques de un solo disparo (One-Shot Attacks)

Estos ataques requieren la inyección de un único mensaje hacia el UE. Si el UE acepta el mensaje, reacciona inmediatamente, por ejemplo, degradando su conexión de red o bloqueándose. SNI5GECT ha replicado con éxito varios de estos ataques:

- Ataques 5Ghoul: Los ataques 5Ghoul [4] son una serie de vulnerabilidades descubiertas previamente que explotan mensajes malformados para causar el bloqueo de los módems de los UE. SNI5GECT demostró la practicidad de estos ataques al replicar cinco instancias representativas de ataques 5Ghoul, incluyendo ataques RRC Setup malformados y ataques RLC malformados, todos los cuales resultaron en el bloqueo del módem del UE. La tasa de éxito de estos ataques, incluso a diferentes distancias, fue consistentemente alta, a menudo superando el 90% [1]. Esto demuestra la capacidad de SNI5GECT para reproducir y validar ataques conocidos en un entorno práctico.

- Inyección de Registration Reject (Ataques de Degradación): SNI5GECT también se utilizó para demostrar su efectividad en la realización de ataques de degradación intergeneracionales. Este tipo de ataque implica la inyección de un único mensaje

( Registration Reject – N1 mode not allowed) sin interacción adicional con el UE. El

comportamiento esperado de un ataque exitoso incluye que el UE cambie de conectividad 5G a 4G y que la gNB 5G intente persistentemente recuperar la conexión. SNI5GECT logró reproducir de manera fiable estos ataques de degradación, confirmando su efectividad para forzar a los dispositivos a utilizar generaciones de red menos seguras [1].

2. Ataques de un solo disparo con respuesta

Esta categoría de ataques, además de enviar un único mensaje al UE, espera una respuesta correspondiente del dispositivo para confirmar el éxito del ataque o extraer información.

Un ejemplo clave demostrado por SNI5GECT es:

- Inyección de Identity Request (Captura de SUCI y Compromiso de Privacidad): El estándar 5G mejora la seguridad al introducir el Subscription Permanent Identifier (SUPI) y su versión cifrada, el Subscription Concealed Identifier (SUCI), para reemplazar el menos seguro IMSI de 4 Sin embargo, como se demostró en trabajos anteriores sobre SUCI-Catchers [5], los atacantes aún pueden rastrear dispositivos UE. SNI5GECT inyecta un mensaje de Identity Request en el UE objetivo y considera el ataque exitoso solo si el UE responde con el mensaje Identity Response esperado, que contiene el SUCI del UE. Este ataque compromete la privacidad del usuario al permitir la extracción de su identidad. La tasa de éxito observada fue de aproximadamente el 60% en la mayoría de los teléfonos, con variabilidad debido a la dependencia de recibir una respuesta del UE

y la posible ignorancia del mensaje inyectado por parte del UE debido a la calibración de retardo aproximada [1].

3. Ataques de múltiples etapas (Multi-Stage Attacks)

Estos ataques son más complejos y dependen de la inyección de mensajes, ya sean iguales o diferentes, múltiples veces en diferentes estados del protocolo para lograr el objetivo del ataque. SNI5GECT debe realizar múltiples inyecciones y/o olfateo de mensajes para lograr el resultado deseado. Los investigadores descubrieron y demostraron un nuevo ataque de degradación de múltiples etapas:

- Nuevo Ataque de Degradación (CVD-2024–0096): Los investigadores de SNI5GECT descubrieron un novedoso ataque de degradación que ha sido reconocido por la GSMA y se le ha asignado el identificador CVD-2024-0096 [1, 2, 3]. Este ataque se basa en forzar el inicio del temporizador T3520 dentro del UE mediante la inyección de un mensaje Authentication Request (Auth. Req. ) reenviado que contiene un número de secuencia (SQN) no válido. Según la especificación 3GPP, una vez que el UE recibe este mensaje reenviado, responde con un mensaje Authentication Failure , inicia el temporizador T3520 y pone en la lista negra (es decir, marca como prohibida) la gNB 5G actualmente conectada si el procedimiento de autenticación no se completa antes de que expire dicho temporizador o si el procedimiento de autenticación sigue fallando. Una vez que el UE pone en la lista negra la gNB, se desconecta de 5G y se conecta a una eNB 4G cercana con el mismo MCC y MNC que la gNB previamente conectada. Para evitar que la gNB intente nuevamente el procedimiento de autenticación, SNI5GECT inyecta el mensaje Authentication Request reenviado inmediatamente después del mensaje Registration Request y continúa haciéndolo después de recibir cualquier mensaje Authentication Failure del UE. Esto obliga al UE a abandonar la conexión y poner en la lista negra la gNB, independientemente de los intentos posteriores de la gNB para continuar con el procedimiento de autenticación. Este ataque demostró una alta tasa de éxito (superior al 80%) en la mayoría de los teléfonos evaluados, incluso a 20 metros de distancia [1].

- 5G AKA Bypass: SNI5GECT también se utilizó para evaluar vulnerabilidades de bypass de seguridad, como el 5G AKA Bypass. En este experimento, se utilizó un smartphone Pixel 7 vulnerable. Al inyectar un mensaje en texto plano, se recibió una respuesta esperada de Registration Complete y PDU Session Establishment Request del UE, lo que demuestra el éxito de la inyección de mensajes por parte de SNI5GECT. Este experimento también resalta que los ataques 5G reportados pueden no tener el mismo impacto cuando se explotan en el mundo real [1]

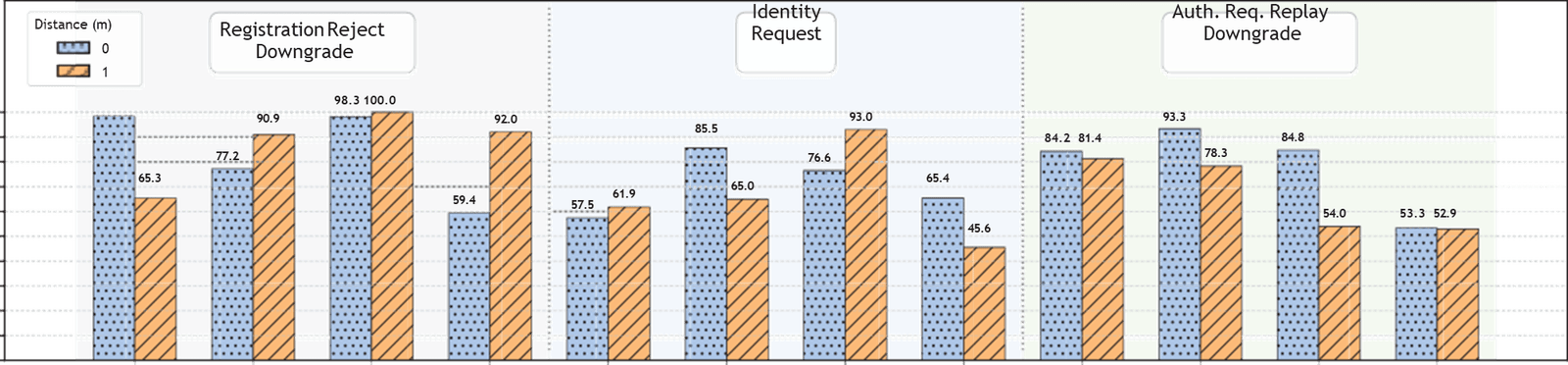

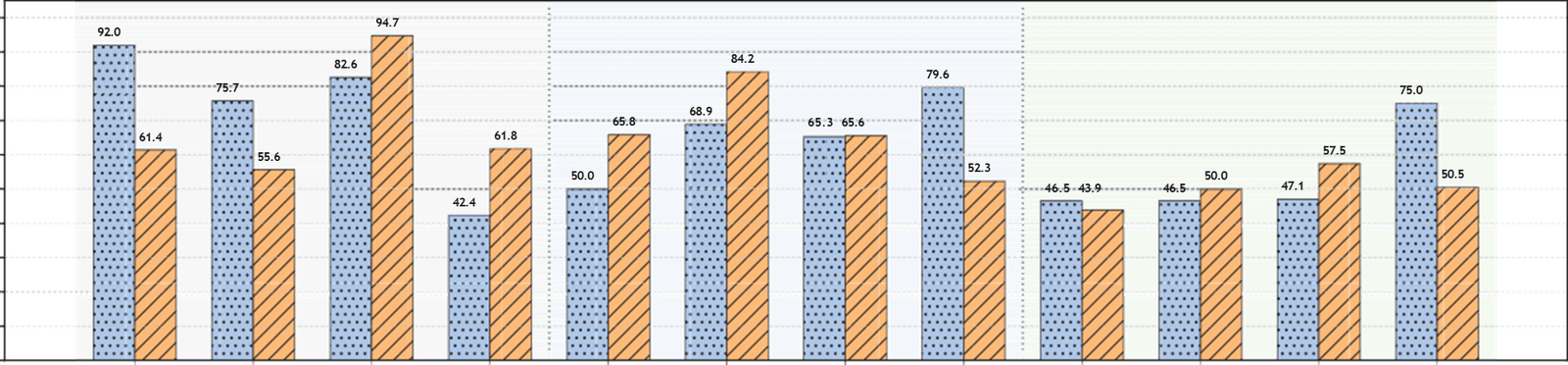

Éxito de ataques por tipo y distancia: Registration Reject (downgrade), Identity Request y Auth. Request Replay (downgrade). En la mayoría de modelos se observan tasas altas (≈60–100%), incluso a 1 m.

SNI5GECT logra degradar al UE con Registration Reject, solicitar identidad (exponiendo información útil para fingerprinting) y replay de Auth Request que deriva en degradación. Las diferencias entre dispositivos existen, pero el éxito general es elevado a distancias cortas y se mantiene competitivo a 1 m.

Implicaciones de Seguridad y Mitigaciones

Brechas Críticas en la Seguridad 5G

Los hallazgos de la investigación sobre SNI5GECT exponen brechas críticas en la arquitectura de seguridad de las redes 5G, particularmente en lo que respecta a la comunicación pre-autenticación. A pesar de que 5G fue diseñado con características de seguridad mejoradas en comparación con sus predecesores, la fase inicial de conexión, donde los mensajes no están cifrados, representa una vulnerabilidad significativa. Esta falta de cifrado y protección de integridad en los mensajes intercambiados entre el UE y la gNB antes de que se establezca el contexto de seguridad permite a un atacante interceptar, analizar y manipular información crítica, sentando las bases para ataques sofisticados [1, 2].

Los ataques de degradación, como el demostrado por SNI5GECT, son particularmente preocupantes. Al forzar a un dispositivo 5G a revertir a una red de generación anterior (por ejemplo, 4G), los atacantes pueden explotar vulnerabilidades conocidas y menos seguras de esas redes. Un ejemplo notorio es el ataque de captura de IMSI (IMSI-catching) en redes 4G, donde la identidad permanente del usuario (IMSI) puede ser transmitida en texto plano, permitiendo a los atacantes rastrear la ubicación del UE, realizar ataques dirigidos y comprometer aún más la privacidad del usuario [1]. Esto demuestra que, aunque la red 5G en sí misma pueda ser más segura, su interconexión con redes heredadas y la posibilidad de forzar una degradación de la conexión pueden anular estas mejoras de seguridad.

Además de los ataques de degradación, SNI5GECT ha demostrado la capacidad de causar el bloqueo de los módems de los UE y de extraer identidades de usuario sensibles (SUCI), lo que compromete directamente la privacidad del usuario y puede llevar a una denegación de servicio [1, 2]. Estas implicaciones subrayan la necesidad urgente de reevaluar y fortalecer las medidas de seguridad en todas las fases de la comunicación 5G, especialmente en aquellas que preceden al establecimiento de un contexto de seguridad robusto.

Reconocimiento de la Industria

La gravedad de los hallazgos de SNI5GECT no ha pasado desapercibida para la industria de las telecomunicaciones. La GSMA (GSM Association), la asociación comercial sin fines de lucro que representa los intereses de los operadores de redes móviles en todo el mundo y desarrolla nuevas tecnologías, ha reconocido formalmente la severidad de estas vulnerabilidades [1, 2, 3]. En particular, el nuevo ataque de degradación de múltiples etapas descubierto a través de SNI5GECT ha sido asignado con el identificador de divulgación coordinada de vulnerabilidades (CVD) CVD-2024–0096 [1, 2, 3].

La asignación de un identificador CVD por parte de la GSMA es un paso crucial, ya que subraya la importancia de estos hallazgos y la necesidad de esfuerzos de remediación a nivel de la industria. A diferencia de los identificadores CVE (Common Vulnerabilities and Exposures) que se utilizan para vulnerabilidades de software y hardware en general, los

identificadores CVD se asignan a problemas de seguridad que afectan específicamente a la industria móvil. Este reconocimiento oficial valida la investigación de SNI5GECT y la posiciona como un contribuyente significativo al entendimiento de las amenazas emergentes en 5G. La colaboración entre investigadores académicos y organismos de la industria como la GSMA es fundamental para garantizar que las vulnerabilidades se aborden de manera proactiva y que se implementen las contramedidas necesarias para proteger la infraestructura 5G y a sus usuarios.

Desafíos y Limitaciones de SNI5GECT

A pesar de su innovador enfoque y sus demostradas capacidades, el framework SNI5GECT presenta ciertas limitaciones que son importantes considerar para una comprensión completa de su alcance y aplicabilidad:

- Soporte Limitado a 5G y Solo Inyección de Enlace Descendente: Actualmente, SNI5GECT está diseñado específicamente para redes 5G y solo soporta la inyección de mensajes en el enlace descendente (gNB a UE). Esto significa que no puede ser utilizado directamente para atacar redes de generaciones anteriores (como 4G) o para inyectar mensajes en el enlace ascendente (UE a gNB). Sin embargo, su diseño modular permite la posibilidad de futuras extensiones para incluir estas capacidades [3].

- Impacto de la Distancia y el Entorno: La precisión del olfateo y la tasa de éxito de la inyección de mensajes se ven afectadas por la distancia entre el dispositivo que ejecuta SNI5GECT y los UE objetivo, así como por las características del entorno (por ejemplo, entornos densos con obstáculos). Aunque SNI5GECT ha demostrado una robustez notable a distancias de hasta 20 metros, el rendimiento puede degradarse en condiciones menos ideales [1, 3].

- No Explotación de Mensajes Post-Autenticación Cifrados: Una limitación inherente al enfoque de SNI5GECT es su incapacidad para explotar mensajes 5G post-autenticación. Una vez que se establece el contexto de seguridad y los mensajes comienzan a cifrarse, SNI5GECT no puede interceptar ni manipular el tráfico debido al diseño de seguridad de 5 Su efectividad se restringe a la fase de pre-autenticación, donde los mensajes no están cifrados [3].

- Incapacidad de Distinguir Modelos de Smartphone o Usuarios Específicos por RNTI: SNI5GECT no puede distinguir un modelo de smartphone o un usuario específico basándose únicamente en el Radio Network Temporary Identifier (RNTI) para lanzar ataques dirigidos. Esto significa que, si bien puede identificar y atacar a los UE que se están conectando, no puede seleccionar un objetivo específico de manera granular sin información adicional [3].

- Dependencia del Inicio del Procedimiento RACH: El olfateo de tráfico por parte de SNI5GECT depende de que el UE inicie el procedimiento de Random Access Channel

(RACH). Los UE que ya tienen conexiones establecidas (es decir, en un estado posterior al RAR) no verán su tráfico olfateado por SNI5GECT, ya que el framework se basa en el seguimiento del RNTI del UE desde el inicio del procedimiento PRACH [3].

Estas limitaciones, aunque presentes, no disminuyen la importancia de SNI5GECT como herramienta de investigación. De hecho, los propios investigadores señalan que, a pesar de estas restricciones, actualmente no existen alternativas de código abierto que ofrezcan las capacidades de olfateo e inyección que SNI5GECT presenta, lo que lo convierte en una herramienta invaluable para la comunidad de seguridad 5G [3].

Recomendaciones y Futuro de la Seguridad 5G

Los hallazgos de SNI5GECT resaltan la necesidad imperante de fortalecer las medidas de seguridad en las redes 5G, especialmente en las fases iniciales de la comunicación. Aunque el estándar 5G incorpora mejoras significativas en seguridad, la implementación y la interacción con el mundo real revelan brechas que pueden ser explotadas. Para mitigar los riesgos expuestos por SNI5GECT y ataques similares, se proponen las siguientes recomendaciones y consideraciones para el futuro de la seguridad 5G:

- Fortalecimiento de la Seguridad en la Pre-autenticación: Es crucial implementar mecanismos de seguridad más robustos para proteger los mensajes intercambiados durante la fase de pre-autenticación. Esto podría incluir el uso de cifrado ligero o técnicas de ofuscación para mensajes críticos antes de que se establezca el contexto de seguridad La protección de la integridad y confidencialidad de estos mensajes iniciales es fundamental para cerrar la ventana de oportunidad que explota SNI5GECT.

- Detección y Mitigación de Ataques de Degradación: Dada la efectividad de los ataques de degradación, las redes 5G deben implementar sistemas avanzados de detección de anomalías que puedan identificar y bloquear intentos de forzar a los UE a generaciones de red anteriores. Esto implica monitorear patrones de tráfico inusuales y comportamientos de reconexión que puedan indicar un ataque de degradación en Además, los UE deberían ser más resistentes a estos intentos, quizás con políticas más estrictas sobre la aceptación de conexiones a redes menos seguras.

- Mejora de la Resiliencia de los UE: Los fabricantes de dispositivos deben trabajar en el desarrollo de módems y firmware más resilientes que puedan resistir ataques como los que causan el bloqueo del dispositivo o la extracción de Esto incluye la implementación de validaciones de protocolo más estrictas y mecanismos de recuperación robustos que eviten que un solo mensaje malformado comprometa la funcionalidad del dispositivo.

- Auditorías de Seguridad Continuas y Pruebas de Penetración: La complejidad de las redes 5G requiere auditorías de seguridad continuas y pruebas de penetración

exhaustivas. Herramientas como SNI5GECT, al ser de código abierto, pueden ser utilizadas por operadores de red y equipos de seguridad para simular ataques en sus propias infraestructuras, identificar vulnerabilidades y validar la efectividad de sus contramedidas antes de que sean explotadas por actores maliciosos.

- Colaboración y Divulgación Responsable: La colaboración entre la academia, la industria y los organismos reguladores es esencial. La divulgación responsable de vulnerabilidades, como la realizada por los investigadores de SNI5GECT a la GSMA, permite que la industria aborde los problemas de manera coordinada y desarrolle soluciones Fomentar la investigación en seguridad móvil, especialmente en áreas emergentes como 5G, es vital para anticipar y mitigar futuras amenazas.

- Concienciación y Educación: Aunque los ataques como SNI5GECT son complejos y requieren conocimientos técnicos avanzados, la concienciación sobre la existencia de estas vulnerabilidades es importante para los usuarios y las empresas. Comprender que incluso la tecnología más avanzada puede tener puntos débiles fomenta una cultura de seguridad y la adopción de buenas prácticas.

El futuro de la conectividad 5G depende en gran medida de la capacidad de la industria para construir y mantener redes seguras. SNI5GECT es un recordatorio contundente de que la carrera armamentista entre atacantes y defensores es constante. La inversión continua en investigación, el desarrollo de soluciones de seguridad innovadoras y la colaboración global serán clave para asegurar que la promesa de 5G se cumpla sin comprometer la seguridad y la privacidad de los usuarios.

Conclusión

La irrupción de las redes 5G ha marcado un hito en la evolución de la conectividad global, prometiendo una era de innovación y eficiencia sin precedentes. Sin embargo, como toda tecnología emergente, 5G no está exenta de desafíos, especialmente en el ámbito de la seguridad. La investigación sobre SNI5GECT ha servido como un recordatorio contundente de que, a pesar de los rigurosos estándares de seguridad y las avanzadas características de diseño, persisten vulnerabilidades críticas que pueden ser explotadas por actores maliciosos.

SNI5GECT ha demostrado de manera práctica cómo un atacante puede, sin la necesidad de una estación base maliciosa, interceptar y manipular la comunicación 5G en su fase más vulnerable: la pre-autenticación. Las capacidades de olfateo e inyección de mensajes de este framework han permitido la ejecución de ataques de denegación de servicio, la extracción de identidades de usuario sensibles y, lo que es más alarmante, la degradación forzada de conexiones 5G a redes 4G menos seguras. El reconocimiento de estas vulnerabilidades por parte de la GSMA, con la asignación del identificador CVD-2024-0096, subraya la seriedad de estos hallazgos y la urgencia de abordarlos a nivel global.

En última instancia, la historia de SNI5GECT es una llamada a la acción para la industria de las telecomunicaciones, los investigadores de seguridad y los desarrolladores de tecnología. La seguridad de 5G no es un destino, sino un viaje continuo que requiere vigilancia constante, investigación proactiva y una colaboración sin fisuras. Solo a través de un compromiso sostenido con la mejora de la seguridad, la implementación de contramedidas robustas y la promoción de una cultura de divulgación responsable, podremos asegurar que las redes 5G cumplan su promesa de un futuro conectado y seguro para todos.

Referencias

[1] Luo, , Garbelini, M., Chattopadhyay, S., & Zhou, J. (2025). SNI5GECT: A Practical Approach to Inject aNRchy into 5G NR. 34th USENIX Security Symposium. https://www.usenix.org/system/files/usenixsecurity25-luo-shijie.pdf

[2] Tok, Y. C. (2025, August 15). SNI5GECT: Sniffing and Injecting 5G Traffic Without Rogue Base Stations. SANS Internet Storm Center. https://isc.sans.edu/diary/SNI5GECT+Sniffing+and+Injecting+5G+Traffic+Without+Rogue+B ase+Stations/32202/

[3] Kovacs, (2025, August 18). Novel 5G Attack Bypasses Need for Malicious Base Station. SecurityWeek. https://www.securityweek.com/novel-5g-attack-bypasses-need-for- malicious-base-station/

[4] The Hacker News. (2025, August 26). New Sni5Gect Attack Crashes Phones and Downgrades 5G to 4G without Rogue Base Station. The Hacker News. https://thehackernews.com/2025/08/new-sni5gect-attack-crashes-phones-and.html

[5] Chlosta, M., Rupprecht, D., Pöpper, C., & Holz, T. (2021). 5G SUCI-Catchers: Still Catching Them All? Proceedings of the 14th ACM Conference on Security and Privacy in Wireless and Mobile Networks (WiSec ’21). https://dl.acm.org/doi/abs/10.1145/3465481.3470079

Cristian Santana

Cristian Santana es Security Engineer y fundador de Quantum Secure Labs. Especialista en seguridad cloud, Seguridad Ofensiva, automatización y respuesta ante incidentes. Investiga amenazas en redes, IA aplicada a ciberseguridad y arquitectura Zero Trust para empresas.