Grupo norcoreano utiliza «EtherHiding» para ocultar malware en smart contracts

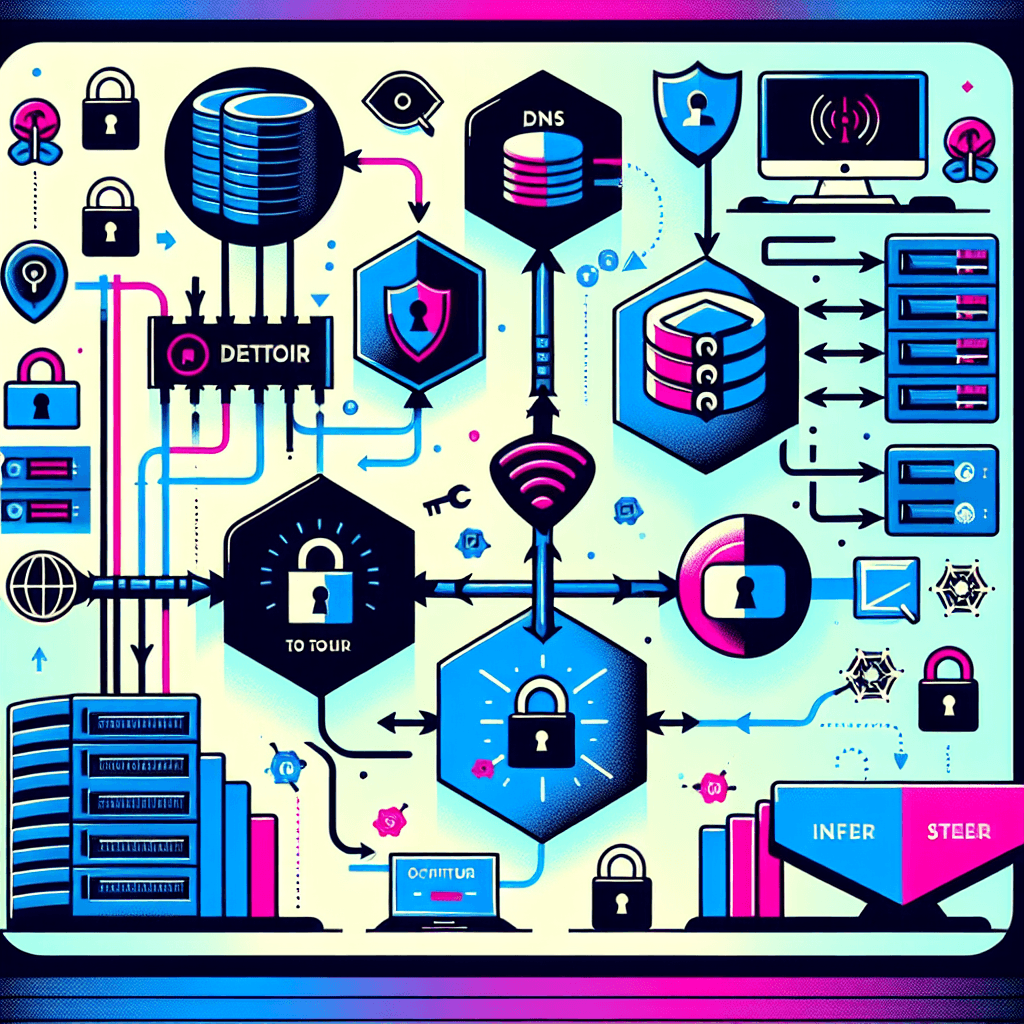

Grupo norcoreano utiliza «EtherHiding» para ocultar malware en smart contracts Resumen del hallazgo Un actor de amenaza vinculado a la República Popular Democrática de Corea (RPDC), identificado por Google Threat Intelligence Group (GTIG) como el clúster UNC5342, está empleando la técnica denominada EtherHiding para distribuir malware y facilitar el robo de criptomonedas. Según la investigación…